Ataki socjotechniczne nadal pozostają jednym z największych niebezpieczeństw z obszaru cyberbezpieczeństwa. Szczególnym ich rodzajem jest phishing, czyli podszywanie się pod osoby lub instytucje w celu wyłudzenia cennych informacji. We wpisie prezentujemy wskazówki, które znacząco ograniczają ryzyko zostania ofiarą tego typu ataku.

Czytaj dalej „Jak rozpoznać phishing”Kategoria: bezpieczeństwo informacji

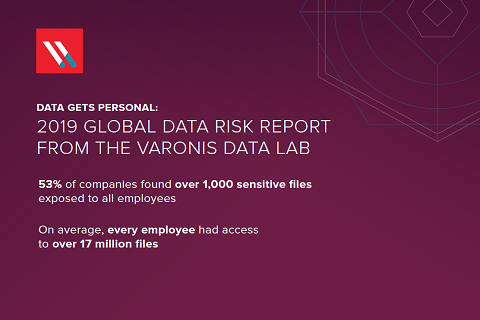

Czego o ochronie firmowych informacji uczy nas 2019 Global Data Risk Report

Właściwa ochrona posiadanych przez firmę informacji to konieczność, a zarazem niezwykle wymagające zadanie. Tę od dawna znaną prawdę potwierdzają wyniki najnowszego Global Data Risk Report. W artykule omawiamy ważniejsze ustalenia twórców badania, a także – nawiązując do ich ustaleń – podpowiadamy co zrobić, aby lepiej chronić firmowe informacje.

Czytaj dalej „Czego o ochronie firmowych informacji uczy nas 2019 Global Data Risk Report”Kopia zapasowa danych – część 1

Już wiele miejsca na blogu poświęciliśmy zagadnieniom związanych z bezpieczeństwem danych. Jednak temat nie został jeszcze wyczerpany – w tym tygodniu przyjrzymy się kopiom zapasowym.

O czym w zasadzie mówimy? W najogólniejszym przypadku, o duplikatach plików w celu ich ewentualnego odtworzenia – w razie utraty oryginałów.

Zagrożenia w hotelarstwie – cz. 2

Druga część artykułu o zagrożeniach w hotelarstwie (część 1 – dostępna tutaj). Tym razem przyjrzymy się niebezpieczeństwom grożącym przedsiębiorcy prowadzącemu obiekt hotelarski, a także zagrożeniom oddziałującym negatywnie na bezpieczeństwo wszystkich osób związanych z obiektem hotelarskim, czyli gości, pracowników i właściciela.

Czytaj dalej „Zagrożenia w hotelarstwie – cz. 2”Zagrożenia w hotelarstwie – cz. 1

W środowisku osób zajmujących się bezpieczeństwem, obiekty hotelarskie uchodzą za jedne z najbardziej nieszczelnych typów organizacji, czyli takich, w których dane osobowe często i obficie wyciekają. Jednak ochrona danych to nie jedyny obszar, w którym bezpieczeństwo hoteli i ich gości jest narażone. W artykule przyjrzymy się rodzajom zagrożeń, na jakie eksponowane są firmy z branży hotelarskiej. Warto pamiętać, że znajomość zagrożeń jest kluczowa dla skutecznego zabezpieczenia swojego biznesu.

Czytaj dalej „Zagrożenia w hotelarstwie – cz. 1”(Nie)bezpieczne myśli #3 – Ryzyko, czyli to co dopiero nadejdzie

W świecie praktyków i teoretyków bezpieczeństwa powszechnie znane jest przewrotne powiedzenie, twierdzące, że generałowie przygotowują swoje armie do wojen, które już były. O ile trudno nie zgodzić się z tą „obiegową mądrością”, to trzeba przyznać, że obserwacja ta ma szersze zastosowanie. Odnosi się bowiem do wszystkich tych, którzy w swojej działalności mają do czynienia z ryzykiem i jego identyfikacją.

Czytaj dalej „(Nie)bezpieczne myśli #3 – Ryzyko, czyli to co dopiero nadejdzie”Sprzęt do inwigilacji

Jak przekonaliśmy się w ostatnim artykule, technologia może być bardzo pomocna w zabezpieczeniu firmy. Jednakże, jak to mówią, każdy kij ma dwa końce, a sposób użycia każdego rozwiązania zależy od osoby, która się nim posługuje. Teraz odkryjemy ciemną stronę sprzętu specjalistycznego, który wykorzystywany jest do inwigilacji.

Czytaj dalej „Sprzęt do inwigilacji”Technologia w służbie bezpieczeństwa firmy

Nieodpowiednia ochrona informacji niejawnych czy wyciek danych to tylko przykłady zagrożeń, z którymi borykają się współczesne przedsiębiorstwa. Rynek oferuje liczne urządzenia, służące ograniczaniu ryzyka wystąpienia powyższych zjawisk. Jakie środki techniczne możemy wykorzystać, aby chronić swoją firmę?

Czytaj dalej „Technologia w służbie bezpieczeństwa firmy”Słownik Bezpieczeństwa w Biznesie (SBB) #3 – Corporate investigation

Corporate investigation (postępowanie wyjaśniające, postępowanie wewnętrzne) – to aktywność członków organizacji lub podmiotów zewnętrznych zorientowana na ustalenie rzeczywistego przebiegu zdarzeń bądź okoliczności badanej sprawy. Mówiąc prościej postępowanie takie służy do wyjaśniania spraw istotnych dla firmy i jej bezpieczeństwa.

Czytaj dalej „Słownik Bezpieczeństwa w Biznesie (SBB) #3 – Corporate investigation”Darmowa lista audytu bezpieczeństwa firmy

Dzisiejszy wpis jest dość nietypowy: udostępniamy w nim bowiem autorskie narzędzie służące do poprawy bezpieczeństwa firmy. Jego charakter jest na tyle uniwersalny, że wykorzystać może je niemal każda organizacja, niezależnie od jej wielkości, branży czy profilu działalności.

Czytaj dalej „Darmowa lista audytu bezpieczeństwa firmy”