Polityka bezpieczeństwa to termin nader często pojawiający się w kontekście ochrony danych osobowych oraz w kontekście bezpieczeństwa firmy w ogóle. Z tego wpisu dowiesz się czym jest polityka bezpieczeństwa, jaką postać może przyjmować, do czego służy i jakie warunki trzeba spełnić, aby działała skutecznie. Ponadto postaram się wyjaśnić dlaczego temat ten wart jest uwagi nie tylko decydentów z dużych firm, ale w zasadzie wszystkich tych którym zależy na przetrwaniu i skuteczności ich organizacji.

Czym jest polityka bezpieczeństwa

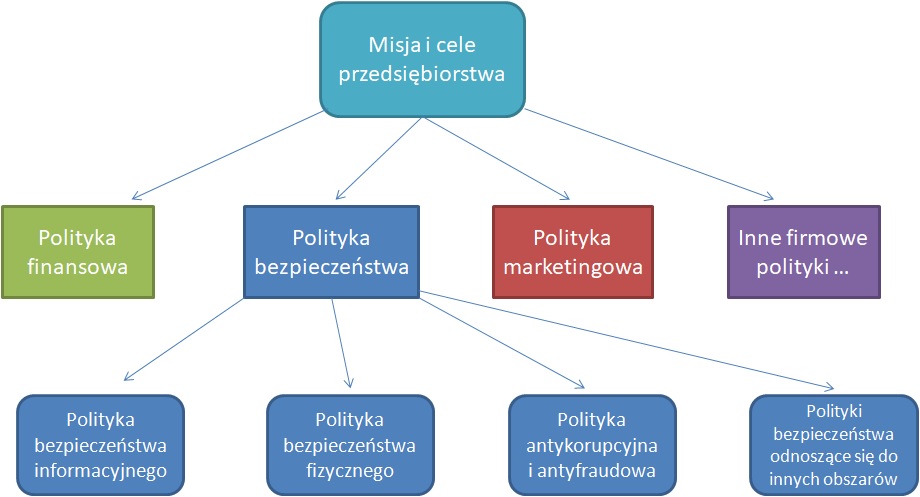

Polityka bezpieczeństwa firmy to przede wszystkim środek zwiększający szanse firmy na sukces (realizację misji, rozwój, urzeczywistnienie wizji itp.). W najszerszym znaczeniu, polityka ta to ogół działań podejmowanych przez organizację w odniesieniu do domeny jej bezpieczeństwa.

Z kolei domena bezpieczeństwa obejmuje wszystkie te zagrożenia, wyzwania i problemy, które przez firmowych decydentów zostały wyodrębnione jako wymagające uwagi. W różnych firmach do kwestii bezpieczeństwa zaliczać mogą się różne elementy. Część firm interesują tak specjalistyczne zagadnienia jak bezpieczeństwo transportu (np. firmę transportową), czy zabezpieczenie transakcji interesowych (np. bank). Inne zaś obszary są dość uniwersalne i dotyczą niemal wszystkich przedsiębiorstw (np. ochrona danych osobowych, bezpieczeństwo informacji, zabezpieczenie mienia itd.).

Polityka bezpieczeństwa i jej elementy na tle firmowych polityk

Wracając do tematu: polityka bezpieczeństwa może przyjmować postać ustrukturyzowaną (będą ją stanowiły głównie różnego rodzaju dokumenty wewnętrzne lub ich fragmenty) bądź postać nieformalną. W tym drugim przypadku przejawia się ona w różnego rodzaju praktykach i zasadach, stosowanych przez władze i członków przedsiębiorstwa często w sposób nieświadomy – co nie oznacza, że błędny. W rzeczywistości jednak zwykle mamy do czynienia ze stanem pośrednim, czyli: coś jest zapisane i sformalizowane, coś zaś jest nie do końca określone bądź w tym zakresie firma preferuje działania doraźne. Na przykład: w firmie doszło do serii kradzieży pracowniczych i władze oprócz dochodzenia w tej sprawie zarządziły stworzenie rozwiązań, które ograniczą wystąpienie podobnych sytuacji w przyszłości – jednak nie stworzono żadnej spójnej strategii i określającej ją dokumentacji, a jedynie zniwelowano pewne podatności.

Najczęściej jednak słysząc o polityce bezpieczeństwa, powinniśmy kierować nasze myśli na obszar bezpieczeństwa informacyjnego, a konkretnie na obszar ochrony danych osobowych. Powodem tego jest fakt, iż polityka bezpieczeństwa, to dokument, do którego posiadania do niedawana zobowiązane były wszystkie podmioty przetwarzające dane osobowe, a więc administratorzy danych. Od 25 maja 2018r. obowiązek ten przestał istnieć, co nie oznacza, że nie warto jej posiadać, ani że dotychczasowe polityki straciły swoją przydatność. (W tym rozumieniu polityka bezpieczeństwa, to dokument wyznaczający ramy działań organizacji w zakresie ochrony danych osobowych.)

W związku z tym, że współcześnie informacja (obok tzw. kapitału ludzkiego), to najcenniejszy z zasobów firmy, w artykule skupimy się właśnie na polityce bezpieczeństwa odnoszącej się do domeny bezpieczeństwa informacji.

Czego dotyczy?

Polityka bezpieczeństwa informacji to fundament systemu bezpieczeństwa informacji organizacji. Zaś jej głównym celem jest ochrona tych informacji, które w ocenie decydentów chronić należy.

Mówiąc konkretniej jej właściwe opracowanie przyczyni się m.in. do ograniczenie ryzyka: utraty zysków, wystąpienia strat bądź dodatkowych kosztów, ukarania przez organy nadzorcze (np. PUODO) bądź utraty zaufania w oczach klientów i kontrahentów.

Punktem centralnym polityki bezpieczeństwa są informacje. Oczywiście dokument ten nie obejmuje wszystkich możliwych informacji przetwarzanych przez firmę. Jakiego rodzaju informacji zatem dotyczy?

W najogólniejszym ujęciu możemy wyróżnić tutaj dwie ich grupy:

- Informacje do ochrony których zobowiązuje nas prawo – są to głównie dane osobowe i informacje niejawne (jeśli takowe przetwarzamy);

- Informacje cenne z punktu widzenia przedsiębiorstwa – szeroka kategoria obejmująca wszystkie te informacje dotyczące firmy, o których nie powinny dowiedzieć się osoby do tego niepowołane. Wspomnienia wymagają tutaj choćby dane finansowe, informacje o wykorzystywanych zabezpieczeniach (czyli m.in. polityka bezpieczeństwa, zasady przyznawania dostępu), unikalna wiedza, inne informacje stanowiące tajemnicę przedsiębiorstwa, a także te informacje, które w świetle prawa nie są tajemnicą przedsiębiorstwa, ale ich upublicznienie mogłoby źle wpłynąć na firmę (np. informacja o konflikcie między dwoma dyrektorami).

Przez tajemnicę przedsiębiorstwa rozumie się informacje techniczne, technologiczne, organizacyjne przedsiębiorstwa lub inne informacje posiadające wartość gospodarczą, które jako całość lub w szczególnym zestawieniu i zbiorze ich elementów nie są powszechnie znane osobom zwykle zajmującym się tym rodzajem informacji albo nie są łatwo dostępne dla takich osób, o ile uprawniony do korzystania z informacji lub rozporządzania nimi podjął, przy zachowaniu należytej staranności, działania w celu utrzymania ich w poufności.

Polityka bezpieczeństwa informacji, niezależnie od przyjętego przez jej twórców kształtu powinna odnosić się do:

- Wszystkich informacji, które zostały sklasyfikowane jako wartościowe i wymagające ochrony

- Wszystkich członków organizacji mających dostęp do tych informacji

- Wszystkich systemów, w których przetwarzane są chronione informacje

- Wszystkich miejsc gdzie przetwarza się wspomniane informacje

- Podwykonawców, kontrahentów, zewnętrznych pracowników mających dostęp do chronionych informacji

- Klientów i sytuacje, gdy mają oni dostęp do informacji i przetwarzających je systemów, które podlegają ochronie

Polityki bezpieczeństwa a polityka przetwarzania danych osobowych

Nasze doświadczenie pokazuje, że często kwestią problematyczną okazuje się odróżnienie polityk bezpieczeństwa (w tym polityki ochrony danych osobowych) od polityki przetwarzania danych osobowych. Trzeba sobie jednoznacznie powiedzieć, że TO DWA ZUPEŁNIE RÓŻNE DOKUMENTY. Polityka bezpieczeństwa z założenia jest dokumentem o charakterze poufnym, gdyż w razie jej ujawnienia znacząco ucierpiała by skuteczność systemu bezpieczeństwa przez nią konstytuowanego (choć to zależy w dużym stopniu od zakresu elementów/szczegółowości takiego systemu opisanego w tym dokumencie). Politykę bezpieczeństwa udostępnia się na ogół jedynie zainteresowanym nią kontrahentom (choć i tutaj trzeba robić to ostrożnie i zwykle udostępnia się jedynie wyciąg z takiego dokumentu) oraz audytorom i kontrolerom.

Z kolei polityka przetwarzania danych osobowych znana także jako polityka prywatności, to dokument do użytku zewnętrznego i wręcz należy go upowszechnić. Celem polityki prywatności jest wyjaśnienie osobom z poza firmy (głównie klientom) po co, i w jaki sposób przetwarzane są ich dane osobowe. Pozwala ona także na dopełnienie zasady przejrzystości w trakcie przetwarzania danych.

Przepis na skuteczną politykę bezpieczeństwa

Stworzenie skutecznej polityki bezpieczeństwa (dobrze realizującej postawione przed nią cele) nie jest zadaniem łatwym, ale trud ten jest warty podjęcia. Pisaliśmy o tym więcej a propos organizacyjnych środków bezpieczeństwa.

Aby polityka bezpieczeństwa była skuteczna należy spełnić następujące warunki:

Polityka nie może być ani zbyt szczegółowa, ani nadmiernie abstrakcyjna (ogólna) – zarówno jedna jak i druga skrajność sprawi, że nie będzie ona działać. Aby sprawdzić czy polityka nie jest nazbyt ogólna warto odpowiedzieć sobie na pytanie: czy pasowałaby ona także do innych firm, różniących się od naszej? Jeśli odpowiedź jest twierdząca, to bardzo prawdopodobne, że stworzyliśmy zbyt szablonowy i uniwersalny system (dokument).

Jeśli zaś chodzi o problem zbytniej szczegółowości, to można rozwiązać go poprzez stworzenie szeregu załączników i dokumentów uzupełniających główny tekst polityki (np. dokumenty regulujące politykę haseł, procedurę obsługi incydentów, czy działania w zakresie tworzenia kopii zapasowych). Rozwiązanie to: czyli stworzenie bardzo krótkiego dokumentu polityki zawierającego przede wszystkim deklarację kierownictwa, zakres i cele dokumentowanego systemu bezpieczeństwa jest charakterystyczne dla systemów zarządzania budowanych na bazie norm ISO.

Musi ona pasować do naszej organizacji – warunek ten po części wiąże się z powyższym. Dobra polityka bezpieczeństwa jest jak „dobrze skrojony, szyty na miarę garnitur”: ten strój który na jednej osobie wygląda świetnie, na innej będzie źle leżał bądź w ogóle nie będzie na nią pasowała. Podobnie jak z garniturami, większość polityk bezpieczeństwa ma ze sobą wiele wspólnego (jest złożona z podobnych elementów), nie oznacza to jednak, że pełna schematyczność jest tutaj wskazana. Z tego też powodu, na ogół, pozbawione sensu jest kupowanie wzorów polityk bezpieczeństwa w celu ich kopiowania.

Polityka powinna wspierać realizację misji przedsiębiorstwa, a nie ją utrudniać – ten warunek jest niezwykle wymagający, gdyż środki bezpieczeństwa na ogół ograniczają a nie usprawniają, czy przyśpieszają działania. Niemniej, właściwe dobrane zabezpieczenia w zdecydowanej większości przypadków pozwolą osiągnąć optymalny stan. Jednym z kluczowych czynników realizacji tego warunku jest skuteczna identyfikacja i diagnoza firmowych procesów.

Polityka powinna nawiązywać do obowiązujących firmę aktów prawnych oraz uznanych norm i standardów – niezbędne okazuje się zatem utworzenie listy obowiązujących nas ustaw i rozporządzeń oraz sprawdzenie, czy nie nakładają one na nas jakichś dodatkowych obowiązków związanych z zabezpieczeniem informacji. W opracowaniu skutecznej polityki bezpieczeństwa pomóc nam mogą również różne standardy dobrowolnego stosowania – na szczególną uwagę zasługuje norma ISO 27001 (dedykowana bezpieczeństwu informacji).

Powinna uwzględniać trzy wymiary bezpieczeństwa – bezpieczeństwo osobowe (personalne), fizyczne oraz techniczne (w tym cyberbezpieczeństwo). Oznacza to, że w ich ramach należy zidentyfikować zagrożenia i możliwe problemy oraz w nawiązaniu do nich zaprzęgnąć odpowiednie środki z zakresu tych trzech kategorii. O różnych metodach ochrony informacji i danych osobowych pisaliśmy w tutaj, tutaj, tutaj i tutaj.

Wewnętrzna i zewnętrzna spójność – polityka bezpieczeństwa jest swego rodzaju wyrazem strategii przyjętej przez organizację (rozumianej jako określona droga prowadząca do realizacji obranych celów). W związku z tym tworząc ją winniśmy uwzględnić wewnętrzne i zewnętrzne uwarunkowania, które mają wpływ na jej skuteczność. Do wewnętrznych uwarunkowań, oprócz tych oczywistych (typu cele i misja firmy, struktura, ilość pracowników itp.) trzeba zaliczyć inne dokumenty związane z kwestiami bezpieczeństwa nie tylko informacji (takie jak np.: Instrukcję Zarządzania Systemami Informatycznymi, czy plan utrzymania ciągłości działania), ale też polityki bezpieczeństwa odnoszące się do innych obszarów bezpieczeństwa, a nawet polityki wykraczające poza ramy polityki bezpieczeństwa (w jej szerokim znaczeniu).

Oparcie polityki na rzetelnej analizie ryzyka – analiza ryzyka pozwala odpowiedzieć na pytanie o stopień zagrożeń z jakim się mierzymy. Bez takiego ustrukturyzowanego zamysłu łatwo o błąd, który w najlepszy razie sprawi, że niepotrzebnie wydamy za dużo pieniędzy, zaś w najgorszym, że misternie zaprojektowany przez nas system bezpieczeństwa będzie „dziurawy”. Warto pamiętać, że sama analiza ryzyka jest czymś co powinno być powtarzane cyklicznie (a w przypadku istotnych zmian także doraźnie). Wnioski z tej analizy należy uwzględnić w praktyce, co nie rzadko wymaga aktualizacji dokumentu polityki bądź jej załączników.

Oparcie na rzetelnej diagnozie rzeczywistości – warunek ten niemożliwy jest do wypełnienia bez porządnego rozeznania informacji jakie mają być chronione, systemów je przetwarzających, ale także całej organizacji. Dlatego też zaleca się aby opracowanie polityki bezpieczeństwa poprzedzał profesjonalny audyt przedwdrożeniowy bądź co najmniej warsztaty/wywiady z udziałem kierownictwa i pracowników, w trakcie którym określone zostaną potrzeby i wymagania jakie musi odzwierciedlać projektowana polityka.

Powinna być tworzona przez osoby które dysponują wiedzą specjalistyczną oraz doświadczeniem, a także dobrze znają firmę oraz branżę w jakiej ona funkcjonuje – warunek ten sprawia, że poza małym procentem organizacji, które dysponują własnymi, wewnętrznymi specjalistami od bezpieczeństwa, najlepiej sprawdzi się współpraca osoby (osób) z firmy z zewnętrznymi fachowcami.

Decyzja o opracowaniu polityki i cały ten proces winien być efektem świadomej decyzji zaangażowanego kierownictwa – chętni i zaangażowani decydenci są warunkiem bez którego niezwykle trudno o sukces omawianego projektu. Co więcej, zaangażowanie kierownictwa powinno być jasno komunikowane pozostałym członkom organizacji, aby wiedzieli oni, że do tego temu należy podejść poważnie.

Wyznaczenie osoby odpowiedzialnej za stworzenie i wdrożenia systemu, a także osoby odpowiedzialnej za jej monitoring – „bezpański” projekt niemal na pewno się nie uda, zatem aby skutecznie urzeczywistnić firmową politykę bezpieczeństwa informacji bądź jakąkolwiek politykę bezpieczeństwa – niezbędne jest wyznaczenie osoby (osób) za to odpowiedzialnych.

Atrakcyjna forma i realne uświadomienie pracowników – polityka bezpieczeństwa adresowana jest przede wszystkim do członków organizacji. O jej skuteczności przesądza często właśnie to na ile będą oni skłonni do trzymania się zawartej w niej zasad. Praktyka pokazuje, że pracownicy niechętnie czytają polityki bezpieczeństwa (nie mówiąc już o ich przestrzeganiu…). Aby to zmienić jedną z najlepszych rzeczy jakie możesz zrobić jest stworzenia jej w formie maksymalnie ułatwiającej odbiór. Tworząc politykę bezpieczeństwa pamiętaj więc o unikaniu zawiłości, technikaliów i przeładowywania dokumentu tekstem. Możesz za to urozmaicić dokument grafikami, opisem realnych sytuacji (ludzie kochają historię), a nawet pouczającymi żartami.

O tym z czego powinna składać się dobra polityka bezpieczeństwa – przeczytasz tutaj.

PODOBAJĄ CI SIĘ TREŚCI NA BLOGU?

Dołącz do subskrybentów newslettera, aby otrzymywać ciekawe treści, które pomogą Ci zatroszczyć się o bezpieczeństwo Twoje i Twojej organizacji.

KLIKNIJ W PONIŻSZY PRZYCISK!