RODO nakazuje zarówno administratorom danych jak i podmiotom przetwarzającym oprzeć swoje działania w zakresie ochrony danych osobowych na analizie ryzyka. W związku z tym zastosowanie przez nas konkretnych zabezpieczeń powinno być konsekwencją rzetelnie przeprowadzonej analizy tego co może zagrażać przetwarzanym przez nas danym. W tym wpisie przedstawimy prostą metodę oceny ryzyka, którą każdy we własnym zakresie może przeprowadzić.

Podstawowe informacje

Ogólne Rozporządzenie o Ochronie Danych wprowadza tzw. risk based approach, czyli podejście oparte na ryzyku. Konsekwencją takiej orientacji jest rezygnacja z list wymagań w zakresie bezpieczeństwa narzucanych przez ustawodawcę, na rzecz samodzielnego doboru zabezpieczeń w oparciu o analizę tego co zagraża naszej organizacji.

Warto pamiętać, że podstawowym celem RODO nie jest zabezpieczenie naszej organizacji, ale praw i wolności osób, których dane przetwarzamy. Rozporządzenie ponadto podkreśla, iż analiza ryzyka to proces, a nie jednorazowe działanie. Innymi słowy: podejście do tej sprawy w przekonaniu, że raz przeprowadzona analiza ryzyka wystarczy – przeczy zamysłowi ustawodawcy i w razie kontroli lub incydentu naruszenia ochrony danych nie pozwoli uniknąć nam przykrych konsekwencji.

Istnieje wiele sprawdzonych metod zarządzania ryzykiem. Do wyboru mamy rozwiązania preferujące podejście ilościowe (ryzyka ujmowane przez pryzmat cyfr), podejście jakościowe (słowny bądź symboliczny opis zagrożeń) oraz skale mieszane (łączące oba wcześniejsze podejścia). Samo Rozporządzenie nie narzuca żadnej konkretnej metody. W związku czym sami musimy wybrać sposób w jaki będziemy będziemy analizować ryzyko.

Poniżej przedstawiamy propozycję prostej, kilkuetapowej analizy ryzyka, którą może wykonać osoba nie posiadająca większych kompetencji w tym specjalistycznym obszarze.

UWAGA: Pamiętaj jednak, że o ile analiza ryzyka na ogół nie musi być czymś bardzo skomplikowanym, ważne aby dawała powtarzalne wyniki: tzn. była wykonywana w oparciu o te same kryteria pozwalające ocenić i porównać poziom ryzyka na przestrzeni czasu.

Zarządzanie ryzykiem ochrony danych krok po kroku

- Ustal kontekst

Punktem wyjścia każdej analizy ryzyka jest ustalenie kontekstu. Kontekst w tym miejscu należy odnosić do zarówno do firmy (struktura, kultura organizacyjna, przetwarzane dane itd.), jak i środowiska w jakim funkcjonuje (branża, otoczenia fizyczne, społeczne itd.).

Niektóre rodzaje działalności są bardzo skomplikowane, lecz tylko w małym zakresie angażują dane osobowe, z kolei innym skrajnym przypadkiem są te firmy, które na pierwszy rzut oka wydają się prostymi organizacjami, ale ich sytuacja w zakresie przetwarzania danych osobowych jest wysoce skomplikowana (przykładem czego może być dwuosobowa firma tworząca gry on-line, gdzie użytkownicy mogą tworzyć swoje konta i prowadzić różne transakcje).

- Wyodrębnij procesy, zasoby oraz zaangażowane dane osobowe

Wyodrębnienie procesów angażujących dane osobowe powinno być pierwszym krokiem na drodze do zgodności z RODO. Na tym etapie warto jest stworzyć graficzne ilustracje procesów – każdy przebieg zilustrować osobno. W tym celu, przydatne okaże się sięgnięcie do rejestru czynności przetwarzania (w przypadku administratora danych) bądź do rejestru kategorii czynności przetwarzania (w przypadku procesora).

Następnie do etapów procesu przypisujemy zaangażowane w nie dane osobowe oraz zasoby z pomocą których są one przetwarzane (np. komputer z dostępem do sieci, platforma internetowa, aplikacja zainstalowana na komputerze, telefon itd.).

- Zidentyfikuj zagrożenia

Zagrożenia mogą przyjmować różną postać, zwykle są to sytuacje, podmioty lub stany negatywnie wpływające na bezpieczeństwo systemu, procesu bądź zasobu (np. danych osobowych). Zagrożenia mogą stanowić niebezpieczeństwo zarówno dla danych przetwarzanych za pomocą urządzeń elektronicznych (zobacz więcej na temat kategorii zagrożeń dla systemów informatycznych), jak i dla czynności niewymagających użycia sprzętu (np. podsłuchanie, nieuprawnione powielenie papierowego nośnika danych).

Identyfikując zagrożenia dla praw i wolności osób, których dane przetwarzasz – pamiętaj o ryzykach wynikających wprost z zapisów RODO. Czyli np. ryzyku nie spełnienia przez Twoją organizację – będącą administratorem danych – obowiązku informacyjnego, czego skutkiem jest znaczące naruszenie praw podmiotów danych. Właśnie urzeczywistnienia się tego właśnie ryzyka dotyczyła pierwsza kara nałożona przez PUODO w Polsce.

- Zidentyfikuj podatności

Zidentyfikowanie podatności jest kluczowe dla właściwej analizy ryzyka. Podatność, to słabość, punkt który ze względu na swoją naturę szczególnie eksponowany jest na ryzyko. Wzmocnienie takich słabych punktów zazwyczaj znacząco ogranicza poziom ryzyka.

- Oszacuj skutki zagrożeń

Następny etap to próba oszacowania skutków zagrożeń. Głównym kryterium jakim należy kierować się w czasie tej czynności jest negatywny wpływ na szeroko rozumiane bezpieczeństwo osób których dane dotyczą oraz na całą organizację. Do oszacowania skutków zagrożeń można posłużyć się np. następującą pięciostopniową skalą:

1 – skutki nieistotne (nie mają wpływu na prawa i wolności osób, których dane dotyczą);

2 – małe skutki (obejmują naruszenie mało istotnych danych, w małym stopniu wpływających na sytuację osoby, której dane dotyczą);

3 – skutki średnie (naruszenie danych może prowadzić do szkód osób, których dane dotyczą);

4 – skutki duże (wszelkie naruszenia obejmujące dane wrażliwe, a także dane, których wykorzystanie przez osoby o złych intencjach może prowadzić do wyrządzenia dużych szkód osobom, których dane dotyczą);

5 – skutki katastrofalne (obejmują takie sytuacje gdy nie tylko naruszone zostaje bezpieczeństwo danych, ale także te w których naruszenie to dotyczy danych wielu osób).

O ile jesteśmy w stanie, warto taką skalę ukonkretnić, np. poprzez operowanie konkretnymi przykładami negatywnego wpływu na prawa i wolności osób fizycznych.

- Oszacuje prawdopodobieństwo

Drugim elementem stanowiącym o poziomie ryzyka jest prawdopodobieństwo urzeczywistnienia się zagrożeń.

Przykładowe stopnie prawdopodobieństwa to:

A (1) – zdarzenie bardzo rzadkie (występuje tylko w określonych okolicznościach, trudno się go spodziewać);

B (2) – zdarzenie rzadkie (nie oczekuj się, że może wystąpić w dającej się przewidzieć perspektywie czasowej, nie odnotowano czegoś takiego w podobnych organizacjach).

C (3) – zdarzenie możliwe (zjawisko nie specjalnie rozpowszechnione, ale możliwe do wystąpienia);

D (4) – zdarzenie prawdopodobne (prawdopodobnie wystąpi w większości okoliczności, może wystąpić raz na 5 lat);

E (5) – zdarzenia bardzo prawdopodobne (oczekuje się, że wystąpi w najbliższym horyzoncie czasowym; do tej kategorii należy zaliczyć w zasadzie wszystkie incydenty z zakresu cyberbezpieczeństwa).

Problem oszacowania (gdyż prawdopodobieństwo zazwyczaj jesteśmy w stanie jedynie szacować a nie precyzyjnie określać!) jest zmorą osób przeprowadzających analizy ryzyka. To zadanie jest dlatego tak trudne, że w zdecydowanej większości przypadków (szczególnie dotyczy to mniejszych organizacji) nie dysponujemy danymi wskazującymi, z jaką częstotliwością możemy spotykać się z określonym typem zagrożenia (np. atakiem phishingowym czy pożarem). W tego typu przypadkach jesteśmy w stanie jedynie odwoływać się do danych i doświadczeń innych, podobnych organizacji, choć jak nietrudno się domyślić, takie podejście obarczone jest sporym błędem.

Niezależnie od powyższego, nawet jeśli prowadzimy analizę w oparciu o jakościową ocenę prawdopodobieństwa, warto przynajmniej pośrednio nawiązać do danych empirycznych, a więc innymi słowy do obserwacji poczyniony przez naszą organizację bądź podobne nam podmioty (w tym np. do raportów eksperckich, z których możemy wyczytać wiele wartościowych informacji pomocnych w szacowaniu prawdopodobieństwa).

- Określ poziom ryzyka

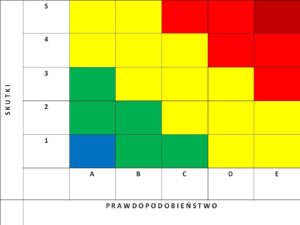

Poziom ryzyka w ramach tej prostej analizy to iloczyn skutków zagrożenia (pkt. 5) i jego prawdopodobieństwa (pkt. 6). Zatem przykładowo jeśli zdarzenie powodować może małe skutki (2) i jest zdarzeniem bardzo prawdopodobnym (5), to poziom jego ryzyka wynosi 10.

Skutki ryzyka x prawdopodobieństwo jego urzeczywistnienia = poziom ryzyka

Poziom ryzyka obliczamy oczywiście dla każdego zagrożenia z osobna.

- Stwórz mapę ryzyka i oceń czy jest ono akceptowalne

Po określeniu poziomu ryzyka dla każdego z zagrożeń, przechodzimy do ich mapowania, czyli graficznej prezentacji wyników, służącej podjęciu decyzji o tym co robić z danym ryzykiem.

Mapa ryzyka może przyjąć następującą postać macierzy składającej się z 25 pól (zob. rysunek poniżej).

Gdy już naniesiemy poszczególne ryzyka na mapę, musimy ustalić tzw. „linię odcięcia”, czyli próg, po którego przekroczeniu każde ryzyko powinno zostać zredukowane. Zaś jeżeli z jakichś przyczyn nie jesteśmy jako administratorzy w stanie go zredukować, to przed rozpoczęciem przetwarzania powinniśmy skonsultować się z organem nadzorczym (PUODO).

- Stwórz plan postępowania z ryzykiem

Wynikiem analizy powinna być decyzja o tym co zrobić z przeanalizowanym ryzykiem. W pierwszej kolejności naszej uwagi wymagają te niebezpieczeństwa, z jakimi wiąże się największy poziom ryzyka.

Nie daj się nabrać na chwyty marketingowe typu „szafa na dokumenty zgodna z RODO” bądź „oprogramowanie zgodne z RODO”.

Pamiętaj, RODO jest „technologicznie neutralne”, tzn. nie wskazuje konkretnych, jedynie słusznych rozwiązań. Podstawą do przyjęcia zabezpieczeń powinna być rzetelna analiza ryzyka!

Aby ograniczyć ryzyko stosuje się rozwiązania zarówno o charakterze technicznym jak i organizacyjnym. Przeglądowi zabezpieczeń poświęciliśmy serię artykułów dostępnych poniżej.

Podsumowanie

Należy być świadomy, iż to bardzo uproszczony sposób służący do analizy ryzyka w ochronie danych osobowych. Lepiej jednak wykonać taką analizę niż w ogóle nie wywiązać się z tego obowiązku. Pamiętajmy również, iż zgodnie z zasadą rozliczalności musimy mieć w razie kontroli dowód, że tą analizę wykonaliśmy. Tak więc, nie zapominajmy o udokumentowaniu naszej analizy i jej okresowych przeglądach.

Jeśli chcesz posiadać profesjonalnie wykonaną analizę ryzyka oraz nie chcesz marnować pieniędzy na „cudowne”, kosztowne zabezpieczenia – skontaktuj się z nami! Chętnie Ci pomożemy.

ZOBACZ RÓWNIEŻ:

Jak zabezpieczyć dane osobowe – Organizacyjne środki bezpieczeństwa cz. 1

Jak zabezpieczyć dane osobowe – Techniczne środki bezpieczeństwa cz. 1

Jak zabezpieczyć dane osobowe – Organizacyjne środki bezpieczeństwa cz. 2

Jak zabezpieczyć dane osobowe – Techniczne środki bezpieczeństwa cz. 2

PODOBAJĄ CI SIĘ TREŚCI NA BLOGU?

Dołącz do subskrybentów newslettera, aby otrzymywać ciekawe treści, które pomogą Ci zatroszczyć się o bezpieczeństwo Twoje i Twojej organizacji.

KLIKNIJ W PONIŻSZY PRZYCISK!

rodo, kolejna biurokracja i dziadostwo

Rzeczywiście samo RODO 'dokłada swoją cegiełkę” do biurokracji w organizacji. Z drugiej jednak strony, analiza ryzyka, po przeprowadzeniu której nie ma żadnego śladu jest bezwartościowym wysiłkiem. Pamięć ludzka jest zawodna, dlatego warto mieć jakiś „ślad” pomocny nie tylko na etapie kontroli („rozliczalność”), ale przede wszystkim dla tych, którzy rzeczywiście chcą skuteczniej chronić przetwarzane dane osobowe.