Właściwa ochrona posiadanych przez firmę informacji to konieczność, a zarazem niezwykle wymagające zadanie. Tę od dawna znaną prawdę potwierdzają wyniki najnowszego Global Data Risk Report. W artykule omawiamy ważniejsze ustalenia twórców badania, a także – nawiązując do ich ustaleń – podpowiadamy co zrobić, aby lepiej chronić firmowe informacje.

Wybrane ustalenia 2019 Global Data Risk Report

Przyjrzymy się wybranym wynikom:

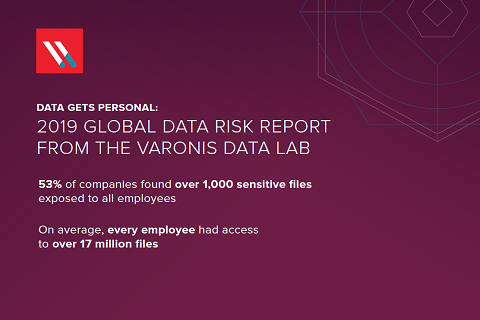

- 53% z przebadanych firm posiada ponad 1000 plików zawierających wrażliwe informacje, do których dostęp ma każdy pracownik. Taki stan rzeczy znacząco zwiększa ekspozycję na atak zarówno wewnętrzny (np. przekupiony pracownik) jak i zewnętrzny (kampania phishingowa).

- 17% wszystkich plików z wrażliwymi danymi jest dostępnych dla każdego pracownika. Pytanie o to czy każdemu z pracowników potrzebny jest dostęp do tych plików nasuwa się samo… A praktyka podpowiada przeczącą odpowiedź! Z kolei spojrzenie na ten wynik przez pryzmat RODO (choć należy zaznaczyć, że badaniem tym objęte były w dużej mierze kraje których Ogólne Rozporządzenie… nie dotyczy) wskazuje, że filozofia privacy by desing (zasada uwzględnienia prywatności w trakcie projektowania) nie cieszy się póki co powszechnym uznaniem.

| Dobre praktyki pozwalające zmniejszyć nadmierną ekspozycję na atak |

| – Zidentyfikuj i przedefiniuj dostęp uprawniający wszystkich użytkowników do dostępu do plików z danymi wrażliwymi i cennymi informacjami. |

| – Zapewnij aby tylko odpowiednie osoby uzyskały dostęp do plików zawierających dane wrażliwe i inne informacje wymagające szczególnej ochrony. |

| – Rutynowo przeprowadzaj audyty swoich serwerów w poszukiwaniu baz danych (foldery, skrzynki z danymi, punkty dzielenie danych itp.) pozwalających na dostęp wszystkim pracownikom i sprawdzaj czy są one zgodne z firmową polityką nadawania dostępu. |

| – Zastąp dostęp globalny (czyli uprawniający wszystkich użytkowników) dostępem wyłącznie dla ściśle określonych grup, którym dostęp do danego zasobu jest niezbędny do pracy. |

| – Zacznij od najbardziej wrażliwych danych i sprawdzaj, czy zmiany nie doprowadziły do wystąpienia jakichś problemów. |

- W sumie 72% folderów w przebadanych firmach zawiera przestarzałe dane (ang. stale data). Przechowywanie nadmiernej ilości danych nie tylko utrudnia zarządzanie informacjami i ich ochronę, ale także w przypadku danych osobowych może prowadzić do nałożenia na firmę kar administracyjnych (przykładem czego jest sytuacja, w której organizacja przechowuje dane klientów, których przechowywać już nie ma prawa).

- 58% przedsiębiorstw posiada ponad 1000 przestarzałych (nieużywanych) kont użytkowników. Konta „użytkowników duchów” stanowią poważny obszar ryzyka, gdyż pozwalają wrogim podmiotom na dostęp do danych i systemu. Co więcej, takie konta umożliwiają atakującym pozostanie niewykrytymi przez długi czas.

- 11% aktywnych użytkowników korzysta z wiecznych haseł (czyli takich, które ustalone są na stałe). O ile spór na temat tego czy częste zmiany haseł służą bezpieczeństwu, czy nie – ciągle pozostają nierozstrzygnięty, faktem jest, że posiadanie jednego hasła niezmienianego przez długi czas znacząco zwiększa szansę na jego złamanie. W związku z tym o ile raczej nie ma sensu zbyt często zmieniać hasła (a raczej wprowadzać „kosmetycznych” poprawek zastępując np. numer symbolizujący miesiąc kolejnym), o tyle niezmienianie go w ogóle, a tym bardziej wymuszanie na użytkownikach braku jego zmiany, rodzi znaczące ryzyko.

Jedną z ważniejszych obserwacji twórców badania jest to, że:

Ilość przetwarzanych przez firmę danych zwiększa ryzyko naruszenia bezpieczeństwa informacji!

Dlatego też zasadę minimalizacji danych warto stosować szerzej niż tylko do ochrony danych osobowych i ciągle pamiętać o niej projektując i zarządzając organizacyjnymi systemami bezpieczeństwa informacji.

Na jakie kwestie zwraca uwagę Raport, czyli jak lepiej chronić firmowe informacje

Firmy zaniedbują porządkowanie swoich danych – Pamiętaj o przeglądzie aktualności i relewantności gromadzony informacji, usuwaj to co nie jest już potrzebne – uwaga ta dotyczy szczególnie wrażliwych danych (jak np. niepotrzebne już dane klientów)

Uprawnienia nadawane są zbyt swobodnie – Sformułuj prostą, przejrzystą i spójną politykę nadawania uprawnień i trzymaj się jej koniecznie. Tworząc ją pamiętaj o niezwykle ważnej zasadzie wiedzy koniecznej (ang. need to know)!

Uprawnienia dostępu nie są często aktualizowane (przypuszczalnie więc cały system ochrony informacji nie jest aktualizowany) – Monitoruj i aktualizuj firmowy system ochrony informacji jako całość, a także jego poszczególne elementy, w tym szczególnie wykazy uprawnionych do dostępu do informacji osób.

Wiele uprawnień bądź odmów dostępu jest przyznawanych w sposób niespójny – Pamiętaj o spójności swojego systemu. Aby ją osiągnąć niezbędna jest jego kodyfikacja (przelanie na papier), gdyż inaczej dostrzeżenie niespójności i rozbieżności będzie niezwykle trudne.

Wieczne hasła nadal używane są przez część organizacji – Unikaj tworzenia wiecznych haseł (takich których nie trzeba zmieniać) i nieustanie przypominaj członkom organizacji jak ważne jest rozsądne tworzenie haseł i zarządzanie nimi. (Jak tworzyć hasła, zarządzać nimi i jakich błędów unikać – przeczytasz tutaj, tutaj i tutaj :))

| Informacje o badaniu |

| Badanie przeprowadziła firma Varonis na reprezentatywnej próbie 785 organizacji z ponad 30 różnych krajów. Przebadane firmy reprezentują ponad 30 różnych branż. Więcej danych o badaniu oraz wyników dostępne jest tutaj: https://www.securitymagazine.com/articles/90578-employee-access-to-data-leaving-companies-at-risk |

ZOBACZ RÓWNIEŻ:

Czy warto inwestować w bezpieczeństwo IT?

Źródła zagrożeń systemów informacyjnych przedsiębiorstwa

PODOBAJĄ CI SIĘ TREŚCI NA BLOGU?

Dołącz do subskrybentów newslettera, aby otrzymywać ciekawe treści, które pomogą Ci zatroszczyć się o bezpieczeństwo Twoje i Twojej organizacji.

KLIKNIJ W PONIŻSZY PRZYCISK!