Ataki socjotechniczne nadal pozostają jednym z największych niebezpieczeństw z obszaru cyberbezpieczeństwa. Szczególnym ich rodzajem jest phishing, czyli podszywanie się pod osoby lub instytucje w celu wyłudzenia cennych informacji. We wpisie prezentujemy wskazówki, które znacząco ograniczają ryzyko zostania ofiarą tego typu ataku.

Phishing, czyli zarzucanie wędki

Phishing, to swego rodzaju polowanie na ofiarę, w ramach którego atakujący ma na celu wejść w posiadanie jej cennych danych (takich jak np. login i hasło do bankowości online). Istotą tego polowania nie jest brutalny atak, ale raczej „złowienie” nieszczęśnika. Nie jest to możliwe bez zastosowania dobrej przynęty.

To właśnie zdolność do przejrzenia zastawionej na nas przynęty stanowi najskuteczniejszą broń w walce z phishingiem.

Przynęta

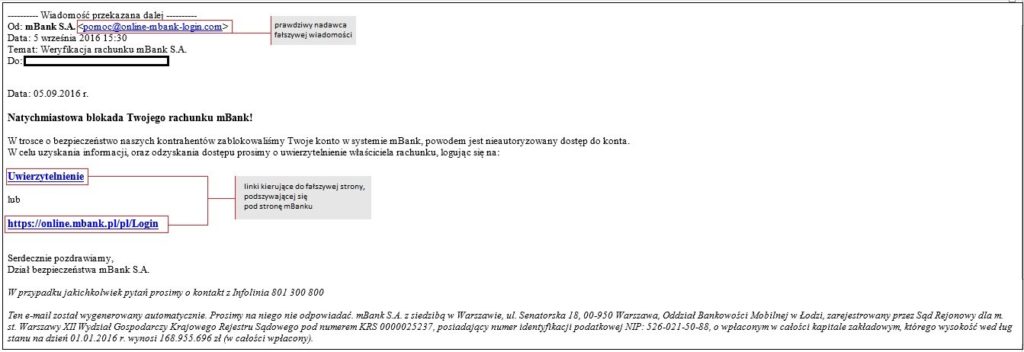

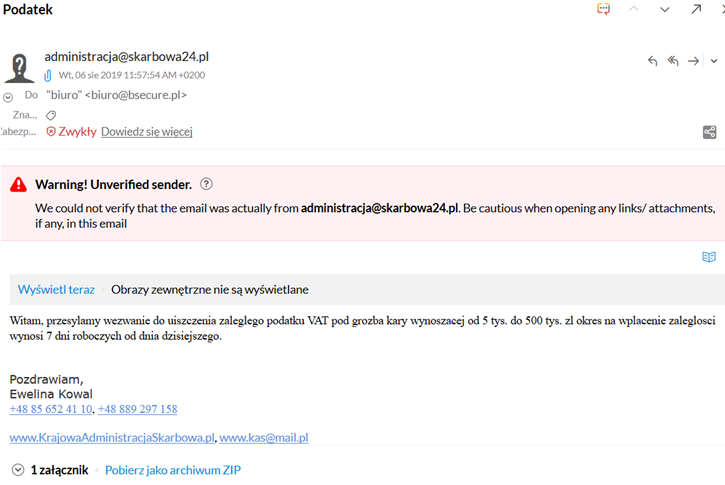

Rolę przynęty pełną zazwyczaj informacje mające wywołać w nas silne emocje. Zwykle emocje te mają negatywny odcień, a więc najczęściej będzie to strach (np. wiadomość o niezapłaconym podatku, który jeśli nie zostanie uregulowany w ciągu 24 godzin doprowadzi do wszczęcia postępowania egzekucyjnego). Oczywiście emocjonującej informacji towarzyszy wezwanie do prostego działania, mającego rzekomo pomóc uniknąć problemów…

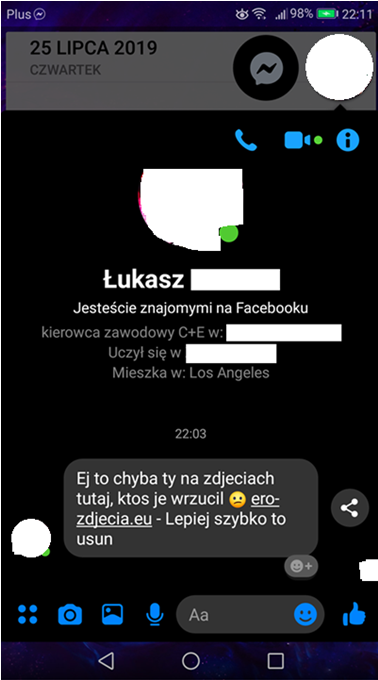

Cyberprzestępcy wykorzystują jednak także emocje pozytywne, na przykład obiecując produkty w niezwykle atrakcyjnych cenach, dostępne w określonym serwisie (w rzeczywistości strona służy do wyłudzania od nas danych oraz pieniędzy). Nierzadko wykorzystywana jest również nasza ciekawość (jak np. w tym przypadku: „Pod tym linkiem sprawdzisz kto wyświetlił Twój profil.”).

Jeśli mail wywołuje w Tobie silne emocje „wiedz, że coś się dzieje” i zachowaj szczególną ostrożność!

Źródło: mbank.

Cechy phishingowych maili

Poniżej przedstawiliśmy cechy maili, na które powinieneś zwrócić szczególna uwagę w kontekście zabezpieczenia się przed phishingiem. Identyfikując otrzymaną wiadomość pamiętaj, że wystarczy, iż spełnia ona tylko jedno z poniższych kryteriów, a może być to próba wyłudzenia danych.

Błędy ortograficzne i stylistyczne

Błędy zdarzają się każdemu (sam robię sporo literówek), niemniej błędy w większej ilości, a w szczególności dziwaczna składnia, czy błędy ortograficzne w dość prostych słowach, to poważny dzwonek alarmowy. W masowych kampaniach phishingowych, tworzonych przez osoby nie posługujące się na co dzień językiem polskim, często błędów jest sporo, a ich twórcy liczą po prostu na efekt skali.

Zwroty ogólne

Wspomniane masowe kampanie – właśnie z racji, że adresowane są do wielu osób jednocześnie – zawierają bardzo ogólne zwroty typu: „Drogi użytkowniku”, „Drodzy Państwo”, „Szanowna Pani/ Panie”.

Niebezpieczny wyjątek

Od tej zasady istnieje niebezpieczny wyjątek. Jest nim spear phishing , czyli swego rodzaju precyzyjny atak. Cechuje go to, że jest on dopasowany do ofiary, co z jednej strony czyni go znacznie ambitniejszym przedsięwzięciem, a z drugiej generuje bardzo duże ryzyko dla ofiary, gdyż jest niezwykle wiarygodny (np. napastnik posługuje się naszym prawdziwym imieniem, odwołuje się do prawdziwych informacji na nasz temat). W takim przypadku napastnik nie tylko właściwie zaadresuje wiadomość, ale także może odwołać się np. do wcześniejszej korespondencji z Twoim znajomy lub współpracownikiem, a nawet może bezpośrednio pod niego się podszywać.

Wadliwy adres nadawcy

Przestępcy podszywając się pod jakąś osobę bądź instytucję imitują jej adres. Można osiągnąć to na dwa sposoby, albo w sposób pośredni (zamiana liter w stylu „rn „ zamiast litery „m”), albo z wykorzystaniem odpowiedniej aplikacji, umożliwiającej na 100% imitację prawdziwego adresu nadawcy (podrobiony adres jest wtedy w zasadzie nie do odróżnienia). Widzisz więc, że adres wyglądający identycznie jak adres np. Twojego banku wcale nie musi nim być.

Jednak w wielu przypadkach adres jest po prostu dziwaczny i od razu wzbudza uzasadnione podejrzenia.

Bezpośrednia prośba o udzielenie informacji

Napastnicy nierzadko wprost proszą o nasze dane. Wydaje się nieprawdopodobne? A jednak – działa! Oczywiście robiąc to kreują sztuczną, manipulacyjną sytuację, nierzadko grając naszymi emocjami. Dlatego pamiętaj – emocjonująca wiadomość powinna zawsze wzbudzać najwyższą ostrożność.

Pamiętaj też, że bank czy inna instytucja nie rozwiązuje problemów bezpieczeństwa poprzez wysłanie maili do swojego klienta i nie prosi w nich o wrażliwe, uwierzytelniające dane.

Zwodnicze linki

Zwodnicze linki i załączniki to bodaj najbardziej lubiane przez cyberprzestępców elementy phishingowej gry. Coś w naszej głowie (swoją drogą ciekawe co…?) podpowiada, że jeśli widzimy link to wypadałoby w niego kliknąć – szczególnie gdy ktoś daje nam do tego uzasadniony powód (jak ten poniżej).

Pamiętaj, że gdy najeżdżasz na link (hiperłącze) na stronie pojawi się prawdziwy adres, pod który prowadzi. Niestety ta zasada nie ma zastosowania do urządzeń mobilnych.

Szczególną ostrożność zachować należy w przypadku linków skróconych, gdyż na dobrą sprawę nie wiemy gdzie tak naprawdę one prowadzą.

Niespodzianka w załączniku

Załącznik to niezwykle przydatna, ale i zdradliwa część wiadomości e-mail. Atakujący doskonale znają skuteczność załącznika „z niespodzianką” i często z niego korzystają. Jeśli chodzi o niebezpieczny format, to w zasadzie każdy dołączony do wiadomości plik może zawierać niebezpieczny dla nas kod (nie tylko owiane już złą sławą pliki .exe, ale także .rar, .zip, .pif, .bat, .js., a nawet wydawałoby się całkiem bezpieczne pliki tekstowe czy popularne PDF’y).

Na grafice widać też jak skrzynka pocztowa „ostrzega” przed otwieraniem linków i załączników.

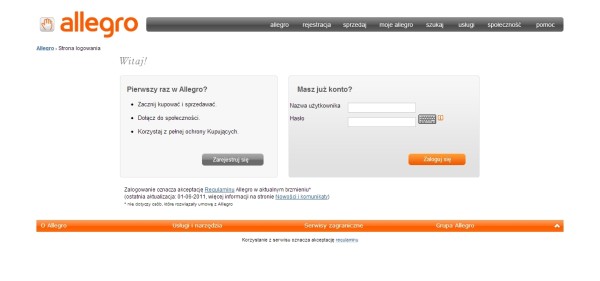

Zwodzący wygląd

Sztuka decepcji wpisana jest w istotę mechanizmu ataku socjotechnicznego, a więc także w istotę phishingu. Granicami jest tak naprawdę tylko wyobraźnia atakujących (a doświadczenie każe przypuszczać, że jest ona niemal nieograniczona…). Dlatego jeśli tylko coś w wiadomości, czy to w jej formie, czy treści odbiega od znanej Ci normy bądź przeczucie podpowiada Ci, że coś jest nie tak – najpewniej tak jest!

Źródło: eGospodarka

Wsparcie w obronie przed phishingiem

Same zdolności do rozpoznania phishingu mogą nie wystarczyć, zawsze bowiem możemy mieć gorszy dzień bądź przestępcom uda się nas przechytrzyć. W takim przypadku niezwykle przydatne okaże się posiadanie:

- Aktualnego antywirusa,

- Dwuetapowej weryfikacji (potrzeba znajomości hasła oraz kodu generowanego przez aplikację lub smsa otrzymanego na telefon) – obecnie w bankowości internetowej to standard, ale w skrzynkach mailowych już niekoniecznie.

W razie wątpliwości

Jeśli masz wątpliwości nie klikaj na nic i nic nie otwieraj, tylko odpowiedz na wiadomość dopytując o szczegółowy. Gdy nie otrzymasz informacji zwrotnej to najpewniej phishing. Dokładnie sprawdź również autentyczność domeny.

Jeśli dalej masz wątpliwości lepiej nie klikaj, najpewniej nikt z tego powodu nie umrze 🙂

Na zakończenie

Dużym ograniczeniem w atakach phishingowych jest to, że ich cel (przyszła ofiara) ma sporo czasu – najogólniej rzecz ujmując – na przemyślenie sprawy. Wykorzystaj więc ten czas, aby nie żałować później swojego działania.

Pamiętaj też aby zgłaszać przypadki oszustw i ich próby, to pozwoli skuteczniej tępić to niepożądane zjawisko, a już na pewno zmniejszy prawdopodobieństwo ataku na innych.

Zgłoszenia podejrzanych wiadomości można dokonywać do:

- Dostawcy poczty e-mail

- UOKiK (https://www.uokik.gov.pl/)

- Banku (jeśli napastnik pod niego się podszywa lub w jakiś inny sposób „angażuje” wizerunek banku w swój złowieszczy proceder)

- CERTu (https://incydent.cert.pl/)

UWAGA!

Z racji tego, że to wiadomości e-mail są najczęstszym kierunkiem ataków phishingowych, to właśnie na nich skupiliśmy się w tym wpisie. Trzeba jednak pamiętać, że phishing ma także inne oblicza, takie jak choćby:

- podrobione strony,

- Połączenia głosowe (vishing),

- Fikcyjne oferty pracy,

- Wiadomości wysyłane na serwisach społecznościowych,

- Linki umieszczone na forach.

ZOBACZ RÓWNIEŻ:

Hasła – 6 najczęściej popełnianych błędów

Niebezpieczna drukarka – czyli słów kilka o pouczającej kampanii reklamowej HP

Czy warto inwestować w bezpieczeństwo IT?

PODOBAJĄ CI SIĘ TREŚCI NA BLOGU?

Dołącz do subskrybentów newslettera, aby otrzymywać ciekawe treści, które pomogą Ci zatroszczyć się o bezpieczeństwo Twoje i Twojej organizacji.

KLIKNIJ W PONIŻSZY PRZYCISK!