W dzisiejszym wpisie mam przyjemność przedstawić pierwszy wywiad z serii „Rozmawiając o bezpieczeństwie”. Moim rozmówcą był pan Krzysztof Szumlas – prywatny detektyw. Opowiedział on m.in. o tym, w czym firmom mogą pomóc prywatni detektywi, a także o tym, czym kierować się przy wyborze agencji detektywistycznej. Zapraszam do lektury!

Czytaj dalej „ROZMAWIAJĄC O BEZPIECZEŃSTWIE #1: Prywatni detektywi a bezpieczeństwo firmy. Rozmowa z Panem Krzysztofem Szumlasem – właścicielem Agencji Detektywistycznej Marlowe”Psychopatia a bezpieczeństwo firmy

Psychopatia jest jednym z tych zaburzeń psychicznych, które owiane są szczególnie złą sławą. Temat psychopatii i sami psychopaci budzą w społeczeństwie duże emocje, co stanowi dość zabawny paradoks, gdyż osoby dotknięte tą przypadłością same za wiele nie czują.

W dzisiejszym wpisie postaramy się odpowiedzieć na pytanie czy psychopatia stanowi zagrożenie dla bezpieczeństwa firmy? I jeśli tak, to jaką formę przyjmuje to niebezpieczeństwo?

Czytaj dalej „Psychopatia a bezpieczeństwo firmy”Bezpieczny telefon komórkowy cz.3 – Jak uchronić się przed kradzieżą telefonu

Choć liczba kradzieży telefonów komórkowych w Polsce na przestrzeni ostatnich lat znacząco spadła, wciąż możemy mówić o realnym zagrożeniu. Problem ten dotyka także sfery biznesu, gdzie przestępcy mogą liczyć na naprawdę wartościowe łupy.

W dzisiejszym wpisie przedstawimy kilka prostych rad, które znacząco obniżą ryzyko tego przykrego doświadczenia.

Czytaj dalej „Bezpieczny telefon komórkowy cz.3 – Jak uchronić się przed kradzieżą telefonu”Jak obronić się przed nieprawdziwymi informacjami

Dostęp do właściwych informacji we właściwym czasie jest jednym z fundamentalnych warunków dla sprawnego funkcjonowania i rozwoju przedsiębiorstwa. Niestety współczesna przestrzeń informacyjna przesączona jest ogromną ilością kłamstw i informacji o charakterze dezinformacyjnym. Jednym z najczęściej spotykanych problemów, mających wpływ na poprawność procesów decyzyjnych w firmie są tzw. fake newsy. W dzisiejszym wpisie przyjrzymy się metodom pozwalającym na uniknięcie niebezpieczeństwa wynikającego z takich nieprawdziwych informacji.

Czytaj dalej „Jak obronić się przed nieprawdziwymi informacjami”Poradnik cyberbezpieczeństwa cz.3 – Spyware

Spyware uważane są za te programy, które stają się furtką do przywłaszczania naszych tożsamości w sieci. Czym tak na prawdę jest oprogramowanie spyware? Dlaczego może być niebezpieczne? Na co uważać, jeśli chcemy czuć się bezpieczni? Na te pytania odpowiedzi znajdziecie w przedstawionej lekturze.

Czytaj dalej „Poradnik cyberbezpieczeństwa cz.3 – Spyware”3 kategorie sytuacji potencjalnie stresujących

Stres nie jest zjawiskiem jednorodnym. Subiektywnie nieprzyjemne przeżycia, jakie mu towarzyszą zdeterminowane są w głównej mierze przez rodzaj źródła reakcji stresowej. W związku z tym dla skutecznej walki ze stresem warto znać i umieć rozróżnić rodzaje stresorów. Temu zagadnieniu poświęcono niniejszy wpis.

Czytaj dalej „3 kategorie sytuacji potencjalnie stresujących”Poradnik cyberbezpieczeństwa cz.2 – Phishing

Phishing nie jest typowym atakiem cybernetycznym. Polegający na wyłudzeniu interesujących danych od nieuważnego użytkownika atak jest związany z niebezpiecznymi socjotechnikami i oparty o model świata w którym funkcjonujemy, a nie bezpośrednio związany z aplikacjami działającymi na naszych komputerach.

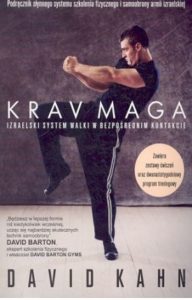

Czytaj dalej „Poradnik cyberbezpieczeństwa cz.2 – Phishing”Krav maga. Izraelski system walki w bezpośrednim kontakcie – David Kahn (książka)

Podręcznik autorstwa Davida Kahna, to doskonała lektura do rozpoczęcia swojej przygody z tematyką samoobrony i walki w bliskim kontakcie. Książka bazuje w 100% na izraelskim systemie walki, który cieszy się obecnie opinią najskuteczniejszej metody walki wręcz.

Czytaj dalej „Krav maga. Izraelski system walki w bezpośrednim kontakcie – David Kahn (książka)”Przyczyny kryzysów w polskich przedsiębiorstwach

Sytuacje kryzysowe są czymś, czego bardzo nie lubimy i za wszelką cenę próbujemy uniknąć. Choć pojęcie kryzysu w swojej istocie nie jest aż tak jednoznacznie negatywne za jakie się je powszechnie uważa, to jednak sytuacja kryzysowa stanowi poważne źródło niebezpieczeństwa dla organizacji. W związku z powyższym warto prześledzić przyczyny, które najczęściej prowadziły współczesne polskie przedsiębiorstwa do sytuacji kryzysowej, aby uniknąć ich błędów.

Czytaj dalej „Przyczyny kryzysów w polskich przedsiębiorstwach”Bezpieczny telefon komórkowy cz.2 – Prawidłowa konfiguracja aplikacji mobilnych

Smartphone, który jest dziś bodaj najpowszechniejszym rodzajem personalnego urządzenia przenośnego, to bardziej mały komputer niż telefon. Oprócz wielu niezwykle pozytywnych konsekwencji takiego stanu rzeczy, niestety – jak zwykle – każe nam się to mierzyć się z nowymi problemami. Jednym z nich jest fakt, że w zasadzie dzisiejsze „komórki” narażone są na podobne zagrożenia jak komputery stacjonarne. Do takich niebezpieczeństw możemy z pewnością zaliczyć zainfekowanie urządzenia złośliwym oprogramowaniem. Bardzo wiele tego typu infekcji odbywa się „z wykorzystaniem” tak chętnie przez nas pobieranych i używanych aplikacji.

Czytaj dalej „Bezpieczny telefon komórkowy cz.2 – Prawidłowa konfiguracja aplikacji mobilnych”