Smartphone, który jest dziś bodaj najpowszechniejszym rodzajem personalnego urządzenia przenośnego, to bardziej mały komputer niż telefon. Oprócz wielu niezwykle pozytywnych konsekwencji takiego stanu rzeczy, niestety – jak zwykle – każe nam się to mierzyć się z nowymi problemami. Jednym z nich jest fakt, że w zasadzie dzisiejsze „komórki” narażone są na podobne zagrożenia jak komputery stacjonarne. Do takich niebezpieczeństw możemy z pewnością zaliczyć zainfekowanie urządzenia złośliwym oprogramowaniem. Bardzo wiele tego typu infekcji odbywa się „z wykorzystaniem” tak chętnie przez nas pobieranych i używanych aplikacji.

Czytaj dalej „Bezpieczny telefon komórkowy cz.2 – Prawidłowa konfiguracja aplikacji mobilnych”Autor: Dawid Mrowiec

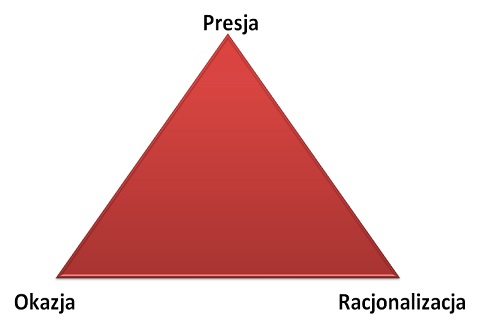

Trójkąt nadużyć D. Cresseya – praktyczna teoria dotycząca pracowniczych kradzieży

We wpisie znajdziesz podstawowe założenia koncepcji trójkąta nadużyć autorstwa Donalda Cressey’a oraz praktyczne wskazówki pomagające radzić sobie z nadużyciami w organizacji.

Donald Cressey amerykański socjolog i kryminolog, pomimo swoich licznych zasług w dziedzinie nauk o przestępczości (studia nad przestępczością zorganizowaną, czy nad społecznym podłożem zachowań przestępczych) znany jest dzisiaj głównie jako jeden z najważniejszych badaczy pracowniczych nadużyć. Powodem tak dużej rozpoznawalności jego nazwiska jest niepozornie wyglądający trójkąt, a konkretniej model stojący za tą geometryczną reprezentacją. Sam trójkąt jest symbolem jednej z najużyteczniejszych teorii w zakresie walki z nadużyciami dokonywanymi przez członków organizacji.

Czytaj dalej „Trójkąt nadużyć D. Cresseya – praktyczna teoria dotycząca pracowniczych kradzieży”Bezpieczny telefon komórkowy cz.1 – Zabezpiecz swoje kontakty

Telefon komórkowy tak bardzo wpisał się w obraz biznesu, że na co dzień nie zwracamy już na niego szczególnej uwagi. Mobilność, elastyczność, niemal nieograniczony kontakt z innymi oraz dostęp do informacji, to wszystko sprawia, iż w zasadzie prowadzenie firmy wydaje się dziś niemożliwe bez dostępu do tego małego „magicznego urządzenia”.

Czytaj dalej „Bezpieczny telefon komórkowy cz.1 – Zabezpiecz swoje kontakty”Oswoić cyberświat. Tożsamość, zaufanie i bezpieczeństwo w Internecie – Edward Lucas (książka)

Cyberbezpieczeństwo z pewnością nie należy do łatwych tematów. Przenikanie się kwestii organizacyjnych, politycznych, społecznych z często bardzo skomplikowanymi problemami technicznymi sprawia, że postrzegamy je jako obszar nieprzeciętnie złożony. Z drugiej jednak strony skazani jesteśmy na codzienne korzystanie z urządzeń i sieci, które podatne są na różnego rodzaju zagrożenia. Zatem problem ten dotyka nas wszystkich i, chcąc nie chcąc, musimy sobie z nim radzić.

Czytaj dalej „Oswoić cyberświat. Tożsamość, zaufanie i bezpieczeństwo w Internecie – Edward Lucas (książka)”Stres w pracy w liczbach

Dzisiejszy wpis będzie zestawieniem różnych statystyk odnoszących się do zjawiska stresu w miejscu pracy. Takie wymierne (liczbowe) spojrzenie na ten istotny dla bezpieczeństwa firmy problem jest bez wątpienia potrzebne. Przy czym trudno oprzeć się wrażeniu, że rzetelnych wyników badań jest mało – szczególnie jeśli weźmiemy pod uwagę skalę problemu oraz jego krytyczny charakter dla prowadzenia biznesu.

Czytaj dalej „Stres w pracy w liczbach”Czy warto inwestować w bezpieczeństwo IT?

Coraz częściej słyszymy, że wzrasta liczbą ataków dokonywanych za pomocą komputerów i sieci internetowych. Coraz częściej namawiani jesteśmy przez ekspertów, dziennikarzy oraz przedstawicieli firm oferujących produkty i usługi z zakresu bezpieczeństwa IT do podejmowania działań i inwestycji w swoje bezpieczeństwo w sieci.

Czytaj dalej „Czy warto inwestować w bezpieczeństwo IT?”Teoria opanowania trwogi a bezpieczeństwo

Psychologowie nad wyraz często interesują się znaczeniem bezpieczeństwa w naszym życiu. Wiele teorii dotyka tego tematu, widząc w nim jeden z głównych motywatorów i regulatorów naszego zachowania. Jedną z najciekawszych teorii, które w swojej treści odnoszą się do bezpieczeństwa jest socjobiologiczna teoria opanowania trwogi (Terror Management Theory – TMT).

Czytaj dalej „Teoria opanowania trwogi a bezpieczeństwo”Bezpieczeństwo współczesnej firmy – Marek Ciecierski, Robert Nogacki (książka)

Książka Bezpieczeństwo współczesnej firmy – mimo szerokiego zakresu tematycznego, jaki sugeruje tytuł – skupia się przede wszystkim na kwestiach bezpieczeństwa informacyjnego. Biorąc pod uwagę znaczenie tego niematerialnego zasobu we współczesnym biznesie trudno nie zgodzić się z tą przyjętą perspektywą.

Czytaj dalej „Bezpieczeństwo współczesnej firmy – Marek Ciecierski, Robert Nogacki (książka)”Niebezpieczna drukarka – czyli słów kilka o pouczającej kampanii reklamowej HP

Czy drukarka może stanowić niebezpieczeństwo dla współczesnej firmy? Po obejrzeniu kampanii reklamowej firmy HP z tego roku nie mamy co do tego wątpliwości.

Czytaj dalej „Niebezpieczna drukarka – czyli słów kilka o pouczającej kampanii reklamowej HP”4 złote zasady samoobrony

Samoobrona to nie sztuka dla wybranych. Tym bardziej nie jest ona jakąś wiedzą tajemną. A co najbardziej napawające optymizmem, jest relatywnie prosta i każdy może ją opanować.

W dzisiejszym wpisie przedstawię cztery krótkie zasady samoobrony, które pozwolą Ci znacząco podnieść poziom bezpieczeństwa osobistego. Co najlepsze są one bardzo proste do zapamiętania i zastosowania.

Czytaj dalej „4 złote zasady samoobrony”